Aqui você encontrará várias dicas selecionadas especialmente para você, com novidades, comparativos, lançamentos de hardware, tecnologia, etc. Caso tenha alguma sugestão de dica para fazermos ou se quiser colaborar com alguma, não deixe de entrar em contato participe deste site ou seja um seguidor ou membro.

sábado, 2 de agosto de 2014

sábado, 13 de abril de 2013

Galera

olha só que legal que eu descobri. e vou repassar essa ideia... sem

querer, eu tinha um Pendrive da marca Sandisk e de tanto puxar o

pendrive do computador sem antes dar o comando de encerrar, ele queimou e

eu achava que tinha perdido todos meus trabalhos salvos nele, eu até

iria jogar fora, mas aí resolvi abrir só pra estragar antes de jogar no

lixo e daí tive a surpresa... o Pendrive nada

mais é que um adaptador de cartão de memoria Micro SD... uq queimou foi

o adaptador que tem um pequeno fusível dentro dele... hahahaha daqui

pra frente antes de jogar fora qualquer pendrive vou abrir antes pra ver

se tenho de novo essa sorte... depois foi só colocar o cartãozinho em

outro adaptador e tudo estava salvo....

Galera

olha só que legal que eu descobri. e vou repassar essa ideia... sem

querer, eu tinha um Pendrive da marca Sandisk e de tanto puxar o

pendrive do computador sem antes dar o comando de encerrar, ele queimou e

eu achava que tinha perdido todos meus trabalhos salvos nele, eu até

iria jogar fora, mas aí resolvi abrir só pra estragar antes de jogar no

lixo e daí tive a surpresa... o Pendrive nada

mais é que um adaptador de cartão de memoria Micro SD... uq queimou foi

o adaptador que tem um pequeno fusível dentro dele... hahahaha daqui

pra frente antes de jogar fora qualquer pendrive vou abrir antes pra ver

se tenho de novo essa sorte... depois foi só colocar o cartãozinho em

outro adaptador e tudo estava salvo....segunda-feira, 17 de setembro de 2012

terça-feira, 4 de setembro de 2012

terça-feira, 20 de setembro de 2011

SEGURANÇA NO WIFI

Como vimos no artigo Penetras no Wifi, temos que ficar de olho em como está sendo usada nossa rede wireless, e além de seguir as indicações do artigo para verificação de penetras na sua rede, você também deve atentar como está o nível de segurança nos diferentes componentes da sua rede.

O primeiro passo, é ver se você está utilizando a conexão wifi que é mais segura, que é o padrão WPA2.

No surgimento das redes WIFI, o padrão de segurança então na época era o padrão WEP (Wired Equivalent Privacy) que é o padrão mais difundido, onde praticamente TODOS os equipamentos possuem compatibilidade, é o mais simples de se usar, porém, também é o padrão mais INSEGURO, pois não suporta autenticação e criptografia segura, uma vez que seu objetivo era somente proteger os dados de escutas passivas. O algoritmo de segurança baseia-se em uma chave compartilhada entre o ponto de acesso e os clientes da rede. Atualmente este padrão não é mais recomendado.

Desenvolveram então o padrão WPA (Wi-Fi Protected Access) tanto para Pessoas (WPA-Personal) como para Empresas (WPA-Enterprise). Este padrão de segurança já foi um grande avanço com relação ao WEP, pois utiliza criptografia de dados além de impedir o acesso não autorizado à rede mediante o usao de uma chave pré-compartilhada (PSK - no caso pessoal), ou verificando os usuários mediante um servidor de autenticação (TKIP).

Por fim, foi desenvolvido o padrão WPA-2 (Pessoal e Enterprise), que vem a ser o mais seguro atualmente porém ainda são encontrados alguns equipamentos no mercado que não o suportam (principalmente equipamentos com tecnologia mais antiga). Ele é um aprimoramento do padrão WPA anterior e utiliza o algoritmo de criptografia denominado AES (Advanced Encription Standard, ou Padrão Avançado de Criptografia) junto com o TKIP com chave de 256 bits.

Deste modo, sempre que possível, opte pelo padrão WPA-2 como protocolo de segurança nos seus equipamentos WIFI!

Assim sendo, verifique no seu roteador/ponto de acesso, qual é o tipo de segurança utilizado. Normalmente você encontra esta informação na parte de WIRELESS da configuração do roteador (veja 2 exemplos abaixo em roteadores de 2 marcas diferentes - SMC e TPLINK):

Bom, estando o roteador configurado para WPA2, você também tem que estar com o mesmo nível de segurança no seu adaptador wireless do equipamento cliente.

Basta entrarmos no centro de Rede e Partilha e depois selecionarmos a ligação de rede sem fios:

Na janela que irá aparecer, vamos clicar nas propriedades de Sem Fios da rede que está sendo utilizada:

E na aba de SEGURANÇA poderemos ver que o nível de segurança é o correto!

Infelizmente alguns equipamentos antigos (roteadores, notebooks, etc), não possuem o nível de segurança WPA2, então pelo menos utilize a WPA (realize os mesmos procedimentos selecionando o WPA). O nivel WEP é muito inseguro, e se infelizmente só houver esta opção, é altamente aconselhável mudar de equipamento.

É sempre bom lembrar que segurança em informática não é só hardware e software, é uma "POSTURA" do usuário da rede e do administrador da rede. Não adianta nada instalar/usar equipamentos com segurança, se por exemplo a senha utilizada é 1234 ou coisa do gênero (e acreditem... isso existe E MUITO)!

PENETRAS NO WIFI

Hoje em dia com a dissiminação de redes wifi, temos que ter muito cuidado, pois devido a descuidos e falta de atenção à segurança, muitas vezes acontece o fato de numa rede pessoal haverem "penetras" que podem estar causando lentidão na sua rede, bem como serem um risco em potencial para seus dados, e sua conexão. O "penetra" pode também ser alguém tentando entrar no seu computador para roubar informações, portanto, todo cuidado é pouco. No meu caso a preocupação aumenta ainda mais porque meus desktops estão sempre ligados (só desligo se for viajar por um tempo mais longo), ou seja, estão ali "de bobeira" para serem atacados... então... todo cuidado é pouco.

Para termos uma idéia de como anda o "ambiente wifi" a sua volta, utilizei um utilitário no meu smartphone (que é onde sinto mais interferência de performance no wifi), chamado Wifi Analyser:

Para quem usa muito notebook, uma outra opção interessante seria o inSSIDer para Windows (freeware open source):

Vejam a quantidade de "redes" em volta... Apesar de serem redes diferentes, isso me levanta sempre uma "pulga atráz da orelha", em possíveis pessoas tentando entrar na minha rede e capturar meus dados, por isso gosto sempre de "ficar de olho", e como consequencia acho saudável atentar para algumas ações preventivas:

1º. Verificar se o nível de segurança WIFI utilizado está todo ok ou se precisa ser aumentado

- Ver se o nível de segurança da sua rede WIFI está setado no nível adequado (wpa2 é o mais seguro)

- Verificar se possui senha no roteador e em outros elementos da rede (micro, compartilhamento, etc)

- Mudar periodicamente as senhas de acesso à rede.

2º. Verificar senhas utilizadas.

- Verificar se possui senha no roteador e em outros elementos da rede (micro, compartilhamento, etc)

- Mudar periodicamente as senhas de acesso à rede.

3º. Verificar compartilhamento.

Verificar se possui algum recurso no micro em compartilhamento. Se não deseja compartilhar nada do seu desktop na rede, desative esta opção:

Se houver necessidade de compartilhar conteúdo, verificar se está devidamente seguro com senha.

4º. Acompanhar quem está utilizando sua rede.

Para isso eu utilizo no meu desktop Windows o utilitário Wireless Network Watcher da Nirsoft. Gratuito, pequeno e funcional, ele mostra quem está conectado na minha rede (seja por wifi ou por conexão a cabo):

Se não quiser instalar/utilizar nenhum programa no seu sistema, você poderá obter esta informação diretamente do seu roteador (veja exemplo abaixo no meu roteador SMC):

Com estas opções você poderá verificar qualquer cliente conectado à sua rede: micros, tablets, notebooks, smartphones, etc (vejam aí em cima que até o IPOD está conectado e sendo identificado).

Bom, sempre é importante lembrar que "segurança", mais do que programas ou sistemas é uma "atitude" do usuário, ou seja, o importante é o usuário estar atento e praticar uma rotina de precaução e segurança de um modo geral. NENHUM tipo de programa, antivirus, firewall, etc., irá impedir ataques se o próprio usuário por exemplo, executar programas de origem desconhecida ou sem certeza absoluta de ser seguro, ou acessar sites com indicações claras de não serem confiáveis, ou por exemplo manter senhas e acessos em local visível ou de fácil identificação.

Bom, por enquanto é isso, num próximo artigo iremos ver alguns ítens adicionais relativos a segurança na sua rede wifi.

DEFININDO SERVIDORES DNS NA SUA CONEXÃO

Ultimamente temos recebido emails e temos visto na nossa página do facebook e do fórum, relatos de usuários que não estão conseguindo acessar o site do BoaDica ou outros sites, enquanto conseguem acessar outros normalmente, e ficam na dúvida se o site está fora do ar ou não, se há problema na conexão, etc. e nos pedem ajuda para tentar resolver o problema.

Na maioria das vezes este problema é muito simples, e é resultado de problemas nos servidores de DNS do seu provedor (isso acontece por exemplo muito frequentemente com conexões do Velox da OI - basta verem os relatos na nossa página do

facebook e no forum), onde o seu roteador ou seu micro, ao realizar a conexão TCP/IP com o provedor, recebe automaticamente do mesmo uma série de informações como endereço IP e os endereços de servidores DNS definidos pelo provedor.

O que são estes servidores DNS?

DNS é a sigla para Domain Name Server que significa Servidor de Nomes de Dominio. Basicamente ele transforma um "nome" de dominio (por exemplo boadica.com.br), num endereço IP que é o endereço REAL do dominio (por exemplo 200.155.22.13). Esses servidores possuem então uma série de tabelas, ligando "nomes de domínios" a "endereços IP". Quando um nome não é encontrado ali, ele pergunta para um "outro" servidor se ele sabe o endereço, recebe a informação e atualiza sua propria tabela para novos acessos. Este é o funcionamento "básico" de como funciona "nomes de domínios" na internet.

Porém, ao mesmo tempo que é simples, também é um componente fácil de ser mal utilizado, seja porque foi configurado para não ser atualizado com muita frequencia, ou está com a tabela corrompida, ou sofreu algum ataque de hacker que alterou suas tabelas etc., por isso, é sempre interessante no caso de verificar que algum site não está sendo acessado, se o problema é realmente no site, ou no servidor de nomes que está sendo utilizado.

Uma maneira de resolver isso, é passar a utlilizar servidores DNS mais confiáveis, mais estáveis e mais completos, principalmente se o seu provedor de internet possui problemas constantes, e um dos servidores DNS gratuitos mais utilizados e mais confiáveis é o do próprio google (ele disponibiliza o acesso para quem desejar), que são os servidores nos endereços8.8.8.8 e 8.8.4.4.

Mas como configurar isso?

Existe 2 maneiras: ou configura no seu roteador, ou então na sua própria placa de rede. Como existem centenas de roteadores diferentes, e cada um com telas diferentes, resolvemos colocar aqui neste artigo, como configurar o servidor DNS direto na máquina, pois basicamente significa como configurar no seu Windows ou Mac.

Colocamos então aqui 3 guias:

Basta seguir os exemplos que não há problema nenhum. Teoricamente não precisa nem reiniciar o sistema, mas caso não funcione, tente reiniciar após a configuração.

Vamos então aos exemplos de configuração:

Windows 7

A configuração é bem simples como veremos a seguir.

Primeiro selecione o "Painel de Controle" e no painel de controle selecione a opção Rede e Internet.

Selecione a primeira opção "Central de Rede e Compartilhamento".

Irá aparecer informações sobre sua conexão na internet. Clique no quadro da esquerda a opção de "Alterar as configurações do adaptador".

Atenção que se sua máquina tiver mais do que um adaptador, tem que saber qual é o que você usa para a internet. Note na imagem abaixo que no meu caso eu tenho 2 conectores, mas um deles está desconectado.

Seleciono então o adaptador que pretendo alterar (1 clique) e seleciono com o botão direito do mouse a opção depropriedades do adaptador.

Será aberta então outra janela com os dados da minha placa de rede. Tenho que marcar a opção de PROTOCOLO TCP/IP Versão 4 (com 1 clique), e clicar em PROPRIEDADES.

Na janela que irá se abrir, se preocupe apenas com a parte de servidor DNS (preferencial e alternativo), colocando os endereços dos servidores do google.

Basta entrar co os valores e clicar em OK. Pronto, com isto você já estará com o novo servidor DNS configurado no seu Windows 7. Não é necessário reiniciar o sistema para ativar as alterações.

Windows XP

OBS: o Windows XP utilizado nesse exemplo foi um Windows com Portugues de Portugal, portanto alguns nomes podem estar ligeiramente diferentes.

A configuração é bem simples como veremos a seguir... e similar ao Windows 7. Primeiro selecionamos o Painel de controle, e logo em seguida clicamos em Ligações de Rede.

Irá aparecer então as diferetes plcas de rede no seu computador.

Marque a que você está utilizando e clique com o botão direito do mouse nela, selecionando a opção de "propriedades".

Irá abrir uma nova janela com as opções da sua placa de rede. Marque a opção TPC/IP e clique em Propriedades.

Na janela que irá se abrir, atente apenas para a parte de Servidores de DNS, inserindo o endereço dos servidores do google.

Pronto, com isto você já estará com o novo servidor DNS configurado no seu Windows XP. Se necessário, re-inicie a máquina para as configurações ficarem ativas, mas a princípio não seria preciso.

Mac OS X

A configuração é bem simples como veremos a seguir...

Primeiro selecione as preferencias do sistema na sua dock.

Na janela que irá se abrir, clique em REDE na opção de Internet e redes sem fio.

Irá abrir as opções de conexão de rede do seu sistema. Marque a conexão que está sendo utilizada para a internet (no meu caso abaixo o de wi-fi), e clique no botão Avançado.

Irá abrir nova janela com as diversas características da sua conexão. Selecione a aba de DNS.

Pronto, aqui você insere os endereços dos servidores de DNS que deseja. Provavelmente você encontrará nesta tela, os endereços dos servidores enviados automaticamente pela sua conexão. Basta clicar em (+) que irão sumir e você poderá inserir os endereços dos servidores do google, se isto não acontecer, marque nos mesmos e clique em (-) para retirar os atuais e depois clique em (+) para inserir os novos do google.

Pronto, com isto você já estará com o novo servidor DNS configurado no seu Mac.

Como vemos inserir novos servidores DNS é uma tarefa bem simples, e muitas vezes podem resolver problemas que estamos tendo em acessar sites na internet.

Sistema da Informação

Breve Histórico

Na década de 1970, surgiu o curso de Tecnologia em Processamento de Dados para formar profissionais (tecnólogos) que pudessem trabalhar com os grandes computadores, os Mainframes. Posteriormente, na década de 1980, surgiu o curso de Análise de Sistemas com o objetivo de formar profissionais que pudessem desenvolver sistemas e interagir com os usuários desses sistemas.

Na atualidade, a Comissão de Especialistas de Ensino de Computação e Informática (CEEInf) do MEC, propôs novas diretrizes para os cursos da área de computação e informática, criando o curso de Sistemas de Informação, em substituição aos dois anteriores. O objetivo desse novo curso é capacitar os profissionais não só no desenvolvimento de sistemas e utilização de diferentes tecnologias, mas também interagir com os processos administrativos das corporações como um todo, ou seja, assumindo um papel mais completo, dominando a tecnologia e o processo gerencial.

Sistemas de Informação

Por definição, um Sistema de Informação (ou, simplesmente SI) é um conjunto de componentes inter-relacionados que coletam, manipulam e disseminam dados e informação, proporcionando um mecanismo de realimentação (feedback) para atender a um objetivo determinado. Esse feedback representa a saída que será utilizada para promover eventuais mudanças na entrada ou nas atividades de processamento. Por exemplo, a saída de um SI pode indicar que o nível de estoque de um determinado produto está muito baixo. Um administrador pode usar essa informação de feedback e solicitar a reposição desse estoque rapidamente.

Os sistemas de informação estão difundidos por todas as funções organizacionais. Eles são usados por áreas como contabilidade, finanças, vendas, produção e assim por diante. Em conseqüência, esse uso generalizado aumenta a necessidade por novos sistemas cada vez mais complexos e por profissionais com conhecimento no seu desenvolvimento e gerenciamento.

Dados, Informação e Conhecimento

Dados consistem em fatos não trabalhados, mas que podem ser usados para representar esses fatos como, por exemplo, o nome de um usuário, número de pedidos de venda, etc. Quando os fatos são organizados ou ordenados, apresentando algum significado, eles se tornam informação. Por exemplo, o total de vendas mensais é uma informação mais relevante para os administradores de uma corporação do que o número de vendas individuais de seus representantes comerciais. Assim, a informação é uma coleção de fatos organizados de modo que adquirem um valor adicional além do valor dos próprios fatos.

Do exposto acima, o tipo de informação depende dos relacionamentos definidos entre os dados existentes. Adicionar novos dados significa que os relacionamentos podem ser redefinidos e novas informações podem ser criadas. Essa transformação dos dados em informação é, na verdade, um conjunto de tarefas logicamente relacionadas e executadas para atingir um resultado definido, comumente conhecido como "processo".

O processo de definição de relacionamentos de dados exige dos profissionais que trabalham com Sistemas de Informação um conhecimento específico e parte desse conhecimento baseia-se na compreensão do processo de conversão dos dados em informação. Portanto, o profissional de SI deve compreender a informação como dados que se tornam úteis quando aplicados com conhecimento.

Características da Informação

Quando uma informação não é suficientemente precisa ou completa, um profissional pode tomar decisões equivocadas, podendo gerar grandes prejuízos sociais e/ou econômicos. Por esse motivo, a importância da informação pode apresentar diferenças dependendo do valor que é atribuído para cada uma de suas características de qualidade. Dentre as características de valor que podemos atribuir a informação podemos destacar:

Precisão: A informação não contém erro. Uma informação imprecisa normalmente é originada por dados imprecisos que alimentam o processo;Completa: A informação contém todos os fatos importantes;Confiável: A confiabilidade da informação depende do método de coleta dos dados (fonte dos dados). Quanto mais precisa essa fonte, mais confiável a informação;Relevante: Uma informação relevante é essencial na tomada de decisões;Verificável: A informação pode ser conferida para assegurar que está correta;Acessível: A informação deve ser facilmente acessível aos usuários autorizados, que podem obtê-la na forma correta e no tempo certo;Segura: A informação deve ser segura para possibilitar o seu acesso apenas pelos usuários autorizados.

Os cursos de Bacharelado em Sistemas de Informação têm a computação como atividade meio, visando formar recursos humanos capazes de utilizar o conhecimento para transformar dados em informação na automação dos sistemas das organizações. Esses cursos reúnem a tecnologia da computação e da administração, possuindo de ambas as áreas um enfoque prático e objetivo.

Formação Profissional

Segundo as "Diretrizes Curriculares de Cursos da Área de Computação e Informática" do MEC, os cursos de Sistemas de Informação buscam a formação de recursos humanos que, apoiados nos conceitos e técnicas de informática, teoria de sistemas e administração, contribuam para o desenvolvimento tecnológico da computação com vistas a atender necessidades da sociedade na solução dos problemas de tratamento de informação nas organizações, por meio da concepção, construção e manutenção de modelos informatizados de automação corporativa. Dentre essas necessidades podemos citar o armazenamento da informação sob os mais variados tipos e formas e sua recuperação em tempo aceitável; a comunicação segura, rápida e confiável; a automação, controle e monitoração de sistemas complexos, entre outros.

Neste enfoque, os Sistemas de Informação podem ser definidos como uma combinação de recursos humanos e computacionais que interrelacionam a coleta, o armazenamento, a recuperação, a distribuição e o uso de dados com o objetivo de maior eficiência gerencial (planejamento, controle, comunicação e tomada de decisão), nas organizações. Assim, o profissional de SI tem a responsabilidade geral de desenvolver, implementar e gerenciar uma infra-estrutura de tecnologia da informação (computadores e comunicação), dados (internos e externos) e sistemas que abrangem toda a organização. Tem ainda a responsabilidade de fazer prospecção de novas tecnologias e auxiliar na sua incorporação às estratégias, planejamento e práticas da organização.

Os principais cargos ou funções que este profissional pode assumir vão desde Analista de Sistemas / Programador, Administrador de Banco de Dados, Analista de suporte / Administrador de Redes e Servidores Internet, passando por Gerente de Centro de Informações (Antigo CPD), chegando até Consultor / Auditor na área de Tecnologia da Informação.

Conclusão

Os computadores e os sistemas de informação mudam continuamente a sociedade e a maneira de pensar das pessoas, sendo cada vez mais usados como meios para criar, armazenar e transferir informação. O estudo de Sistemas de Informação bem como o seu desenvolvimento envolve perspectivas múltiplas e conhecimentos multidisciplinares que incluem diversos campos do conhecimento como a ciência da computação, a ciência comportamental, a ciência da decisão, ciências gerenciais, ciências políticas, pesquisa operacional, sociologia, contabilidade e outras.

Os Sistemas de Informação possibilitam aos profissionais responsáveis por projetos reunir dados para obter informações detalhadas e definir as ações que deverão ser tomadas na execução de alguma atividade importante, ou seja, o valor da informação está diretamente ligado ao modo como os SI auxiliam os profissionais responsáveis pela tomada de decisões a alcançar as metas que a organização almeja.

No contexto da formação superior, deve-se considerar a importância de currículos que possam, efetivamente, preparar pessoas críticas, ativas e cada vez mais conscientes dos seus papéis na sociedade e profissionais cientes da sua contribuição para o progresso científico e tecnológico, incentivando ainda as habilidades para reconhecer e aproveitar oportunidades de novos negócios e novos nichos de mercado - o empreendedorismo.

Um sistema de informação melhora as comunicações e, como resultado, melhora o atendimento aos usuários, proporcionando facilidades para que estes possam executar adequadamente suas atividades diárias. Conhecer o potencial dos sistemas e ter a capacidade para trabalhar com eles torna-se uma estratégia vital para as organizações que desejam atingir metas de qualidade e produtividade.

Finalmente, os profissionais de SI são recursos humanos importantes para atender as necessidades do mercado de trabalho atual que, por sua vez, apresenta um campo profissional bastante amplo e diversificado. Segundo o MEC, estima-se que o mercado de trabalho necessite de 50 a 75% de egressos desses cursos sobre o total de egressos necessários para o mercado de computação, sendo que cerca de 80% dos profissionais da área podem desenvolver outras atividades como marketing e vendas, além das ocupações tradicionais como o projeto, desenvolvimento e manutenção de sistemas.

segunda-feira, 12 de setembro de 2011

Permissões no Linux

Entendendo as permissões no Linux

Esse é o primeiro artigo que escrevo, aqui explico um pouco sobre as permissões de arquivos no Linux de maneira simples e didática, ideal para usuários iniciantes.

Por: Marcio de Marco

Entendo as permissões básicas no Linux

As permissões são usadas para definir quem pode acessar determinados arquivos ou diretórios, assim mantendo segurança e organização em seu sistema e sua rede.

Então, respire fundo e vamos seguir... :-)

Cada arquivo ou pasta tem 3 permissões.

(Usuário Dono) (Grupo Dono) (outros)

- Usuário dono: é o proprietário do arquivo;

- Grupo Dono: é um grupo, que pode conter vários usuários;

- Outros: se encaixam os outros usuários em geral.

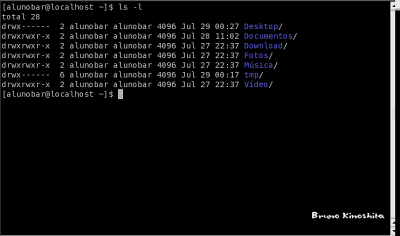

Para ver a permissão de um arquivo digite no prompt:

$ ls -l

O comando "ls -l" faz uma listagem longa e detalhada no diretório atual.

As permissões vão aparecer assim:

- (r) Leitura

- (w) Escrita

- (x) Execução

Como as permissões são divididas em 3, irá aparecer assim:

(_ _ _) (_ _ _) (_ _ _), ou seja, (rwx)(rwx)(rwx)

Caso não haja todas as permissões, poderá aparecer incompleto:

rwxrw_ _ _x, ou seja, neste exemplo:

- Dono do arquivo tem permissão de Ler, Escrever e executar (rwx);

- Grupo tem permissão de Ler e Escrever (rw_);

- Outros tem permissão apenas de executar. (_ _ x);

Existem dois modos de definir uma permissão, através do modo Octal e modo Textual.

Textual

Usamos letras antes das permissões (chmod é o comando para modificar permissões de arquivos):

$ chmod u+rw, g+w, o-rwx teste.txt

Onde:

- U - representa usuário;

- G - representa grupo;

- O - representa outros.

ugo

ok?

Agora vejam o modo Octal.

Octal

O modo Octal tem a mesma função de definir permissões, só que em números. Exemplo:

$ chmod 620 teste.txt

(comando) (permissão) (arquivo)

Tipo de permissão Octal:

- 4 - Indica permissão de leitura;

- 2 - Permissão de escrita;

- 1 - Indica permissão de execução;

- 0 - Indica sem permissões.

Agora é simples, é só somar e ditar as permissões, exemplo:

4 + 2 + 1 = 7 (permissão de rwx)

4 + 2 = 6 (permissão rw)

4 = (permissão r)

Exemplo: A permissão 610 indica que o arquivo tem permissão:

6 para dono do arquivo

1 para grupo e

0 para outros ou seja

dono= (rw_) Grupo=(_ _ x) outros=(_ _ _)

Percebam que quando é feita a listagem longa "ls -l", o primeiro caractere não é uma permissão. vejam a figura abaixo:

O primeiro caracter "d" indica o tipo do arquivo, neste caso "d" indica que é um diretório.

Tabela Abaixo:

Permissões possíveis

Abaixo segue a tabela com os códigos de permissão (formato octal):

| | r | w | x | Descrição

| 0 | - | - | - | Nenhuma permissão de acesso.

| 1 | - | - | x | Permissão somente de execução (x).

| 2 | - | x | - | Permissão somente de gravação (w).

| 3 | - | x | x | Permissões de gravação e execução (wx).

| 4 | x | - | - | Permissão somente de leitura (r).

| 5 | x | - | x | Permissões de leitura e execução (rx).

| 6 | x | x | - | Permissões de leitura e gravação (rw).

| 7 | x | x | x | Permissão total (leitura, gravação e execução, rwx).

Exemplos mais comuns

Usaremos o código de cores para facilitar a compreensão quanto ao owner, grupo e outros:Permissão 644:

644 ou [rw-r--r--]: Owner com permissão de leitura e gravação, grupo com permissão somente de leitura, outros com permissão somente de leitura.

Permissão 755:

755 ou [rwxr-xr-x]: Owner com permissão total, grupo com permissão de leitura e execução, outros com permissão de leitura e execução.

Permissão 777:

777 ou [rwxrwxrwx]: Owner com permissão total, grupo com permissão total, outros com permissão total.

segunda-feira, 4 de julho de 2011

Rastreamento de E-mail

Uma das dúvidas mais recorrentes em alguns fóruns de discussão é como rastrear uma calúnia via web, ou até, um email qualquer que tenha chegado a caixa do usuário. Em geral, são pessoas que receberam alguma coisa via web e querem saber quem foi o infeliz que mandou aquilo para eles.

O que acontece é que este processo é simples e difícil ao mesmo tempo. Apesar dos projetos de lei, os provedores tem ainda uma escassa política de guardar logs. Quando se fala de empresas que não são provedoras de serviço, a coisa ainda é pior ainda.

Ou seja, o trabalho de rastrear um email na web é chato, e nem sempre vai lhe trazer o resultado esperado.

A primeira coisa que deve sempre vir a cabeça de uma pessoa que quer rastrear um email é : vale a pena ?

Muita gente se sente atacada simplesmente porque alguém colocou um "palavrão" em um email ou difamou alguém querido. No fim, aqueles emails meio adolescentes, que demonstram mais uma revolta contra o mundo que uma difamação propriamente dita.

Assim é interessante pensar, como disse o Dirty Vader no ISTF :

Se forem empresas particulares, você vai ter que ter muita sorte de bater com um SysAdmin organizado, que tem a cultura de guardar logs de firewall e afins.

Assim, se você acha que vale a pena, porque o que foi dito no email realmente pareceu-lhe ameaçador ou lhe ofendeu no fundo do seu ser, você deve seguir alguns passos bem interessantes.

Diante das negativas, você vai via advogado, requerer um mandato judicial para conseguir os dados que foram pedidos ( e ainda, vai pagar caro pelos serviços, já que a maioria dos advogados não entende bulhufas desta área digital ).

Como qualquer processo no Brasil vai ser longo e como eu já disse, pode não lhe trazer o que você queria saber.

Resumo, é fácil. Mas logicamente, com melhores ferramentas, inclusive de geoprocessamento, você pode chegar a resultados muito melhores.

Bom, primeiramente temos que entender o que é um email. O email é no fim uma das formas mais antigas de comunicação em máquinas, sendo anterior inclusive a internet.

O envio de uma mensagem na internet é realizado através do sistema de correio eletrônico que sempre é composto de um cliente e um servidor. A mensagem é gerada pelo usuário em um cliente de correio eletrônico, que ao ser terminada e enviada, vai para um servidor de correio eletrônico que enviará esta mensagem para o servidor que contém a caixa postal do destinatário.

Uma mensagem de correio eletrônico consiste basicamente de duas seções :

HEADER ( nossa vítima ) : é estruturado em campos que contém o remetente, destinatário e outras informações sobre a mensagem, com inclusive, ips e caminho da mensagem até o servidor local do usuário.

HEADER ( nossa vítima ) : é estruturado em campos que contém o remetente, destinatário e outras informações sobre a mensagem, com inclusive, ips e caminho da mensagem até o servidor local do usuário.

BODY : corpo da mensagem, onde estão os anexos e o que foi escrito.

Sempre, no processo de análise e rastreamento de uma mensagem vamos nos ater aos headers ( ou seja, ao cabeçalho da mensagem ) da mesma.

Com isto, é interessante procurar por um exemplo prático de header de mensagem, para entendermos com a coisa funciona.

Sempre gosto de trabalhar com o email transformado em arquivo texto. Assim, no seu cliente de email, salve o email que você quiser em formato texto, ou até, aquele formato eml padrão da maioria dos programas.

Depois disto, abra o arquivo com um editor de texto qualquer e se prenda a primeira seção. No caso apresentado abaixo, tudo será um pouco, digamos, "modificado" para lógico, não apresentar os dados reais, já que são de alguém que me enviou um email e não vem ao caso citar aqui ...

Return-Path: <usuario@quemmandou.com.br>

X-Original-To: meuemail@meudominio.com.br

Delivered-To: meuemail@meudominio.com.br

Received: by mail.meudominio.com.br (Postfix, from userid 1001)

id 2B2D7522FC4; Tue, 21 Oct 2008 15:40:25 -0200 (BRST)

Received: from localhost (localhost [127.0.0.1])

by mail.meudominio.com.br (Postfix) with ESMTP id 66E37522FFB

for <meuemail@meudominio.com.br>; Tue, 21 Oct 2008 15:40:25 -0200 (BRST)

Received: from mail.meudominio.com.br ([127.0.0.1])

by localhost (mail.meudominio.com.br [127.0.0.1]) (amavisd-new, port 10024)

with ESMTP id 25097-01 for <meuemail@meudominio.com.br>;

Tue, 21 Oct 2008 15:40:25 -0200 (BRST)

Received: from gwdeemail@meudominio.com.br (unknown [10.10.10.10])

by mail.meudominio.com.br (Postfix) with ESMTP id 2A51B4D50B5

for <meuemail@meudominio.com.br>; Tue, 21 Oct 2008 15:40:25 -0200 (BRST)

Received: from gwdeemail@meudominio.com.br (localhost [127.0.0.1])

by postfix.imss70 (Postfix) with ESMTP id 478961AED37

for <meuemail@meudominio.com.br>; Tue, 21 Oct 2008 15:36:12 -0200 (BRST)

Received: from hm507.locaweb.com.br (hm507-1.locaweb.com.br [200.234.205.193])

by gwdeemail@meudominio.com.br (Postfix) with SMTP id 65A8B1AEBEB

for <meuemail@meudominio.com.br>; Tue, 21 Oct 2008 15:36:09 -0200 (BRST)

Received: (qmail 21712 invoked from network); 21 Oct 2008 17:42:54 -0000

Received: from unknown (10.1.10.29)

by hm507.locaweb.com.br with QMQP; 21 Oct 2008 17:42:54 -0000

Message-ID: <20081021174254.12287.qmail@hm616.locaweb.com.br>

From: "=?ISO-8859-1?Q?usuario=20=20quemmandou?=" <usuario@quemmandou.com.br>

Date: Tue, 21 Oct 2008 15:42:54 -0200

To: meuemail@meudominio.com.br

Subject: Fwd: Teste

References:

In-Reply-To:

X-Mailer: LocaMail

X-Auth-User: quemandou at dominio.com.br

X-IPAddress: xxx.xxx.xxx.xxx

MIME-Version: 1.0

Content-Type: multipart/mixed;

boundary="----=OMAIL_ATT_001_0.748136299270303"

X-Virus-Scanned: amavisd-new at meudominio.com.br

Com o ping neste caso, pegamos o ip do servidor ( pelo menos para saber se a hospedagem em questão é realmente a detentora do bloco de ips que os servidores dela estão hospedados ) .

De posse dos ips , é só ir ao Unix, por exemplo, e procurar quem é o dono do ip que gerou a mensagem.

Caso não tenha um Unix a mão, você pode utilizar vários serviços web como por exemplo, o Domain Tools, que neste caso em questão nos dará o resultado mostrado neste link aqui.

Caso não tenha um Unix a mão, você pode utilizar vários serviços web como por exemplo, o Domain Tools, que neste caso em questão nos dará o resultado mostrado neste link aqui.

Assim, você já tem dados para entrar em contato com o provedor e requisitar informações.

Logicamente, como já disse acima, a coisa pode ficar bem chata e requerer apresentação do email como documento em um tribunal. Não sei como anda esta jurisprudência no Brasil, mas um email, pode ser adulterado antes de ser impresso, por mais cuidado que se tenha.

Assim, uma dica que vi a algum tempo atrás referente a isto, seria seguir para um cartório de títulos e documentos, e validar que aquele email é tal qual o que está em sua caixa postal por exemplo.

Isto pode ser feito, procurando o tabelião ou responsável pelo cartório naquele momento, e pedir para que o mesmo lhe forneça um computador para acessar seu email. Caso não haja esta possibilidade, um notebook com um modem 3G pode resolver o problema.

De posse disto, acesse sua caixa postal, e peça a quem irá validar o seu documento, leia o email, veja os cabeçalhos e depois, os imprima. Com esta impressão feita, peça ao mesmo para validar aquela impressão como a mesma que foi vista na tela do computador, via webmail ou até via algum cliente de email qualquer.

Com isto o email, em questão, passará a ser digamos, um documento válido para a justiça brasileira ( posso estar errado, mas é uma forma de validá-lo ).

Resumindo, como pode ser visto, não é difícil rastrear um email, e ainda, não tem nada de tão exotérico como muitos filmes e afins tentam mostrar.

Em breve discuto por aqui alguma coisa referente a como achar um usuário de MSN que tenha lhe mandado alguma ofensa ou afim, também via rastreamento do ip.

Uma das dúvidas mais recorrentes em alguns fóruns de discussão é como rastrear uma calúnia via web, ou até, um email qualquer que tenha chegado a caixa do usuário. Em geral, são pessoas que receberam alguma coisa via web e querem saber quem foi o infeliz que mandou aquilo para eles.

O que acontece é que este processo é simples e difícil ao mesmo tempo. Apesar dos projetos de lei, os provedores tem ainda uma escassa política de guardar logs. Quando se fala de empresas que não são provedoras de serviço, a coisa ainda é pior ainda.

Ou seja, o trabalho de rastrear um email na web é chato, e nem sempre vai lhe trazer o resultado esperado.

A primeira coisa que deve sempre vir a cabeça de uma pessoa que quer rastrear um email é : vale a pena ?

Muita gente se sente atacada simplesmente porque alguém colocou um "palavrão" em um email ou difamou alguém querido. No fim, aqueles emails meio adolescentes, que demonstram mais uma revolta contra o mundo que uma difamação propriamente dita.

Assim é interessante pensar, como disse o Dirty Vader no ISTF :

- o conteúdo do e-mail contém algum tipo de ameaça a integridade física sua ou de alguém de suas relações?

- o conteúdo do e-mail contém algum tipo de chantagem?

- o conteúdo do e-mail contém algum tipo de afirmação caluniosa ou difamatória?

- o e-mail foi replicado para outras pessoas além de você?

Se forem empresas particulares, você vai ter que ter muita sorte de bater com um SysAdmin organizado, que tem a cultura de guardar logs de firewall e afins.

- guarde cópias dos tais e-mails em local seguro. Eles são a evidência do crime;

verifique o header dos e-mails para identificar os IPs dos servidores pelos quais o e-mail passou ( iremos discutir isto mais adiante ) ; - verifique no WHOIS para identificar a quem pertence o endereço IP e como entrar em contato com o proprietário ( também iremos discutir isto ) ;

- envie um e-mail ou carta para o responsável ou serviço de abuso do

provedor proprietário do IP de origem do e-mail denunciando o mau uso

do serviço e solicitando informações sobre o usuário que enviou o

e-mail. Anexe cópia do tal e-mail e do header.

Diante das negativas, você vai via advogado, requerer um mandato judicial para conseguir os dados que foram pedidos ( e ainda, vai pagar caro pelos serviços, já que a maioria dos advogados não entende bulhufas desta área digital ).

Como qualquer processo no Brasil vai ser longo e como eu já disse, pode não lhe trazer o que você queria saber.

- o provedor pode alegar que não mantém logs dos servidores por longos períodos (bom, com a legislação nova, como eu disse, pela lei eles tem que guardar os logs);

- caso o provedor lhe forneça os dados, eles podem ser falsos ( principalmente, nos provedores de conexão gratuitos );

- o computador que enviou o e-mail foi usado como zumbi e pertence a

uma velhinha de 80 anos que mal sabe onde fica o botão liga/desliga da

máquina;

Resumo, é fácil. Mas logicamente, com melhores ferramentas, inclusive de geoprocessamento, você pode chegar a resultados muito melhores.

Bom, primeiramente temos que entender o que é um email. O email é no fim uma das formas mais antigas de comunicação em máquinas, sendo anterior inclusive a internet.

O envio de uma mensagem na internet é realizado através do sistema de correio eletrônico que sempre é composto de um cliente e um servidor. A mensagem é gerada pelo usuário em um cliente de correio eletrônico, que ao ser terminada e enviada, vai para um servidor de correio eletrônico que enviará esta mensagem para o servidor que contém a caixa postal do destinatário.

Uma mensagem de correio eletrônico consiste basicamente de duas seções :

BODY : corpo da mensagem, onde estão os anexos e o que foi escrito.

Sempre, no processo de análise e rastreamento de uma mensagem vamos nos ater aos headers ( ou seja, ao cabeçalho da mensagem ) da mesma.

Com isto, é interessante procurar por um exemplo prático de header de mensagem, para entendermos com a coisa funciona.

Sempre gosto de trabalhar com o email transformado em arquivo texto. Assim, no seu cliente de email, salve o email que você quiser em formato texto, ou até, aquele formato eml padrão da maioria dos programas.

Depois disto, abra o arquivo com um editor de texto qualquer e se prenda a primeira seção. No caso apresentado abaixo, tudo será um pouco, digamos, "modificado" para lógico, não apresentar os dados reais, já que são de alguém que me enviou um email e não vem ao caso citar aqui ...

Return-Path: <usuario@quemmandou.com.br>

X-Original-To: meuemail@meudominio.com.br

Delivered-To: meuemail@meudominio.com.br

Received: by mail.meudominio.com.br (Postfix, from userid 1001)

id 2B2D7522FC4; Tue, 21 Oct 2008 15:40:25 -0200 (BRST)

Received: from localhost (localhost [127.0.0.1])

by mail.meudominio.com.br (Postfix) with ESMTP id 66E37522FFB

for <meuemail@meudominio.com.br>; Tue, 21 Oct 2008 15:40:25 -0200 (BRST)

Received: from mail.meudominio.com.br ([127.0.0.1])

by localhost (mail.meudominio.com.br [127.0.0.1]) (amavisd-new, port 10024)

with ESMTP id 25097-01 for <meuemail@meudominio.com.br>;

Tue, 21 Oct 2008 15:40:25 -0200 (BRST)

Received: from gwdeemail@meudominio.com.br (unknown [10.10.10.10])

by mail.meudominio.com.br (Postfix) with ESMTP id 2A51B4D50B5

for <meuemail@meudominio.com.br>; Tue, 21 Oct 2008 15:40:25 -0200 (BRST)

Received: from gwdeemail@meudominio.com.br (localhost [127.0.0.1])

by postfix.imss70 (Postfix) with ESMTP id 478961AED37

for <meuemail@meudominio.com.br>; Tue, 21 Oct 2008 15:36:12 -0200 (BRST)

Received: from hm507.locaweb.com.br (hm507-1.locaweb.com.br [200.234.205.193])

by gwdeemail@meudominio.com.br (Postfix) with SMTP id 65A8B1AEBEB

for <meuemail@meudominio.com.br>; Tue, 21 Oct 2008 15:36:09 -0200 (BRST)

Received: (qmail 21712 invoked from network); 21 Oct 2008 17:42:54 -0000

Received: from unknown (10.1.10.29)

by hm507.locaweb.com.br with QMQP; 21 Oct 2008 17:42:54 -0000

Message-ID: <20081021174254.12287.qmail@hm616.locaweb.com.br>

From: "=?ISO-8859-1?Q?usuario=20=20quemmandou?=" <usuario@quemmandou.com.br>

Date: Tue, 21 Oct 2008 15:42:54 -0200

To: meuemail@meudominio.com.br

Subject: Fwd: Teste

References:

In-Reply-To:

X-Mailer: LocaMail

X-Auth-User: quemandou at dominio.com.br

X-IPAddress: xxx.xxx.xxx.xxx

MIME-Version: 1.0

Content-Type: multipart/mixed;

boundary="----=OMAIL_ATT_001_0.748136299270303"

X-Virus-Scanned: amavisd-new at meudominio.com.br

Com o ping neste caso, pegamos o ip do servidor ( pelo menos para saber se a hospedagem em questão é realmente a detentora do bloco de ips que os servidores dela estão hospedados ) .

De posse dos ips , é só ir ao Unix, por exemplo, e procurar quem é o dono do ip que gerou a mensagem.

Assim, você já tem dados para entrar em contato com o provedor e requisitar informações.

Logicamente, como já disse acima, a coisa pode ficar bem chata e requerer apresentação do email como documento em um tribunal. Não sei como anda esta jurisprudência no Brasil, mas um email, pode ser adulterado antes de ser impresso, por mais cuidado que se tenha.

Assim, uma dica que vi a algum tempo atrás referente a isto, seria seguir para um cartório de títulos e documentos, e validar que aquele email é tal qual o que está em sua caixa postal por exemplo.

Isto pode ser feito, procurando o tabelião ou responsável pelo cartório naquele momento, e pedir para que o mesmo lhe forneça um computador para acessar seu email. Caso não haja esta possibilidade, um notebook com um modem 3G pode resolver o problema.

De posse disto, acesse sua caixa postal, e peça a quem irá validar o seu documento, leia o email, veja os cabeçalhos e depois, os imprima. Com esta impressão feita, peça ao mesmo para validar aquela impressão como a mesma que foi vista na tela do computador, via webmail ou até via algum cliente de email qualquer.

Com isto o email, em questão, passará a ser digamos, um documento válido para a justiça brasileira ( posso estar errado, mas é uma forma de validá-lo ).

Resumindo, como pode ser visto, não é difícil rastrear um email, e ainda, não tem nada de tão exotérico como muitos filmes e afins tentam mostrar.

Em breve discuto por aqui alguma coisa referente a como achar um usuário de MSN que tenha lhe mandado alguma ofensa ou afim, também via rastreamento do ip.

Assinar:

Postagens (Atom)